La identidad física y la gobernanza de acceso da respuesta a los principales desafíos de los centros de datos.

Para esta infraestructura sensible, solo una solución convergente de los entornos de TI/cibernético, seguridad física y TO puede proporcionar una protección crítica y medida.

Los centros de datos son las joyas de la corona de una empresa. A medida que las empresas se transforman digitalmente y aumenta el tráfico IP global, los centros de datos se han convertido en el centro neurálgico operativo de una organización. Se trata de un entorno de infraestructuras críticas que debe estar muy protegido y que requiere una estrategia de seguridad y GRC (gobierno, riesgo y cumplimiento) tridimensional que abarque las disciplinas de TI/cibernética, seguridad física y TO.

Los centros de datos son entornos complejos que albergan algo más que sistemas y tecnologías y, como tales, también forman parte del centro de costes de una empresa. Si un servidor resulta dañado o forma parte de una amenaza maliciosa o de una toma de control cibernética por parte de un intruso, o de alguien ajeno a la empresa, podría suponer una pérdida devastadora para la continuidad del negocio, la reputación de la empresa e incluso la rentabilidad en curso. Las brechas u otros casos en los que los centros de datos se vean comprometidos también podrían tener consecuencias drásticas para la empresa en forma de multas reglamentarias sustanciales o daños monetarios.

Controlar quién tiene acceso y determinar con precisión cuánto mediante un servicio completo y automatizado de gestión de identidades, accesos y visitantes es un componente básico de la seguridad eficaz de los centros de datos. En las organizaciones entran diferentes tipos de personal, contratistas, empleados, visitantes e incluso familiares y medios de comunicación. Es necesario realizar un seguimiento preciso de todos y contabilizarlos en un registro histórico que cumpla los requisitos de conformidad normativa. Cuando se utilizan sistemas dispares y métodos manuales para facilitar la identificación y las notificaciones de trabajo, el proceso lleva mucho tiempo y es propenso a errores. Esto también puede dar lugar a que las credenciales existan más allá del plazo previsto, lo que plantea riesgos potenciales adicionales para la seguridad y el compromiso.

Soluciones de Alert Enterprise

Los centros de datos actuales son centros neurálgicos operativos que deben estar altamente protegidos, y requieren una estrategia tridimensional de GRC (gobierno, riesgo y cumplimiento) y seguridad que abarque los entornos de TI/cibernético, seguridad física y TO.

Unamos los puntos.

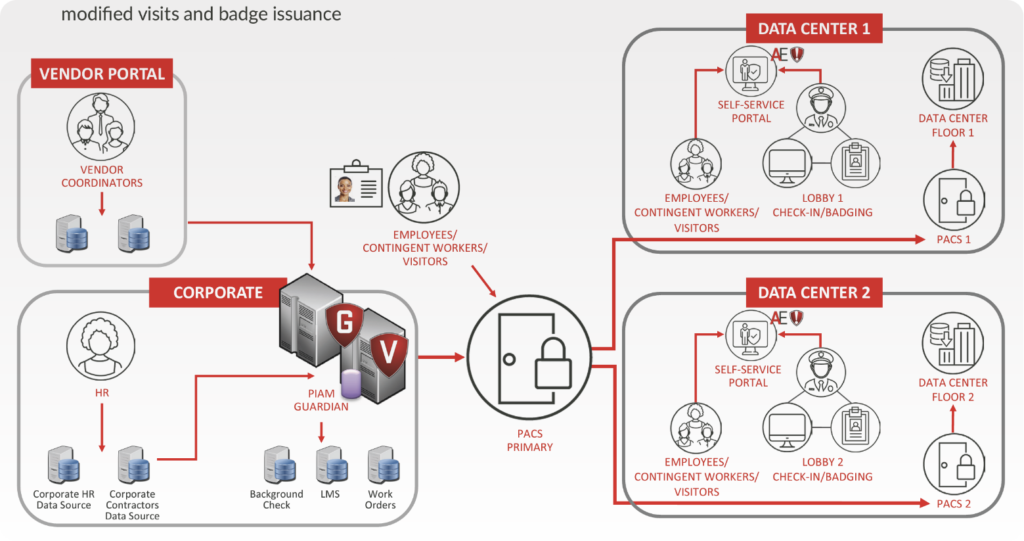

Con la plataforma de seguridad convergente Alert Enterprise, las visitas al centro de datos y los accesos temporales pueden configurarse en función de la duración y el tipo de trabajo. Los portales de autoservicio para gerentes, propietarios de áreas y contratistas reducen la carga de soporte del personal de seguridad. Y la integración en tiempo real con sistemas de gestión de aprendizaje/RR. HH. y bases de datos de contratistas respalda aún más las políticas de seguridad y los flujos de trabajo automatizados.

Más seguro con tus sistemas actuales.

Según el Informe Anual de Ciberseguridad de Cisco de 2018, casi la mitad del riesgo de seguridad al que se enfrentan las organizaciones proviene de tener varios proveedores y productos.

La convergencia de la seguridad es la respuesta: identidades digitales integradas, automatizadas y universales implementadas en los sistemas de TI, seguridad física y TO. Las soluciones tridimensionales de GRC y seguridad identifican y reducen los riesgos, cierran las brechas de seguridad y aplican de forma activa normas, políticas y procesos en toda la empresa.

En lugar de depender de diferentes sistemas y procesos para enviar, supervisar y aprobar el acceso, todo se realiza de forma conjunta con una solución convergente, que registra y rastrea todos los movimientos, accesos y salidas.

Las soluciones de seguridad de los centros de datos deben gestionar a la perfección todas las categorías de identidades, incluidos empleados, contratistas, proveedores y visitantes, así como una solución de gestión de visitantes basada en datos para realizar un seguimiento específico de toda la población. Con Alert Enterprise, las empresas pueden aplicar un conjunto estándar de políticas de seguridad en todos sus centros de datos, garantizando la seguridad de los mismos y el mantenimiento de la integridad operativa de toda la empresa.

El software de gestión de visitantes preintegrado con los sistemas de control de acceso físico (PACS) amplía el mismo nivel de protección para los visitantes, aplicando la aprobación de solicitudes antes de conceder acceso a través del motor de flujo de trabajo empresarial. Añádase a la mezcla el hecho de que las plataformas están ahora integradas con tecnología de Inteligencia de Identidad impulsada por IA y los usuarios pueden realizar análisis de riesgos antes de proporcionar acceso para ayudar a proteger proactivamente contra las amenazas internas.

- Carga masiva y gestión de múltiples solicitudes de acceso

- Gestiona las solicitudes de eventos de grupo y los controles de visitantes que regresan para prensa, familiares o eventos

- Anula el acceso en caso de emergencia o problema de seguridad

- Procesos de acceso a la seguridad auditables

- Procesos de información sobre el cumplimiento de la normativa

- Los informes detallados de excepciones identifican las discrepancias entre PIAM y PACS marcando y resaltando los eventos.

- Acceso de proveedores para notificación de órdenes de trabajo

- Validación de la formación mediante integración con LMS antes de permitir el acceso

Lo que necesitan los centros de datos.

La plataforma Alert Enterprise permite a los centros de datos automatizar y controlar exactamente quién tiene acceso a qué activos críticos. Los beneficios incluyen:

- Autoservicio de presentación de solicitudes e inscripción para contratistas, proveedores y visitantes

- Mayor seguridad mediante el seguimiento de todas las solicitudes y aprobaciones de acceso en un sistema centralizado

- Aplicación automatizada de políticas de formación y certificación que se integran directamente con los sistemas de gestión del aprendizaje

- Sistemas de control de acceso físico (PACS) preintegrados para proporcionar tarjetas de acceso temporales con fechas de caducidad preasignadas y la posibilidad de realizar un seguimiento de las ubicaciones a las que se accede dentro del centro de datos

Unamos los puntos.

Las ventajas de las soluciones automatizadas y convergentes de identificación y acceso para centros de datos son evidentes:

- Ventanilla única para el registro de visitantes en grupo, aprobaciones y provisión a petición de controles de acceso

- Automatización del registro de visitantes a conferencias/eventos

- Capacidad para cargar archivos individuales que contengan miles de visitantes

- Interfaz única para facilitar las inscripciones, los registros, las salidas, las visitas modificadas y la expedición de credenciales

La diferencia de Alert Enterprise.

Alert Enterprise ofrece las siguientes ventajas y funciones a los centros de datos y otros mercados verticales:

- Una identidad digital común que elimina las diferencias entre las disciplinas lógicas y físicas

- Capacidad para asignar y automatizar los derechos de acceso físico en función de factores específicos como la ubicación, la situación laboral, el nivel de amenaza y el estado de cumplimiento de la normativa

- Incorporación y desvinculación automatizadas con solicitud y aprobación electrónicas

- Plataforma centralizada de registro de accesos físicos, autofacturación, revisión de accesos y emisión de tickets de autorización

- Las sólidas herramientas de informes y auditoría simplifican la revisión de las identidades de acceso físico, las asignaciones de acceso y los eventos asociados, además de las respuestas automatizadas.

- Permite a la seguridad física reasignar y reajustar los recursos de personal interno y, en cierta medida, eliminar los recursos de personal externo para la gestión manual del acceso a la identidad.

- Se integra con múltiples PACS (existentes y futuros), lo que permite a la organización retrasar la costosa estandarización de la infraestructura física y el software.

Vamos a transformarnos.

Piénsalo: pronto podrías estar funcionando con lo último en automatización de la seguridad. ¿Estás preparado?