Escrito por:

rwilliams

La identidad, la confianza y la seguridad están en el centro de la transformación digital de las empresas, facilitando y agilizando la captación de clientes y socios, la creación de experiencias y ofertas sorprendentes y la mejora de las operaciones. La seguridad es ahora un verdadero facilitador del negocio. He aquí 8 pasos para aplicar un enfoque holístico a la gestión de las identidades físicas y lógicas de empleados, contratistas, proveedores y visitantes para alinear la seguridad con los objetivos de negocio y reducir el riesgo empresarial.

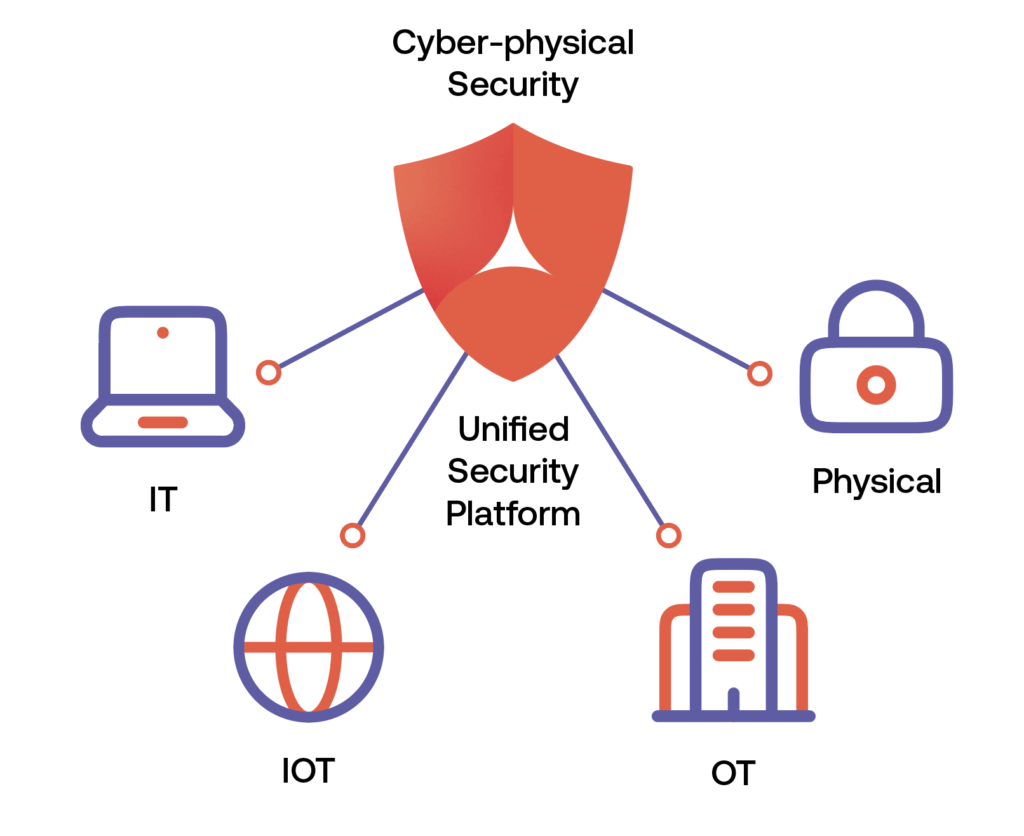

A medida que los sistemas digitales controlan cada vez más nuestras infraestructuras críticas, la convergencia de la seguridad abarca ahora las TI, la seguridad física, la tecnología operativa (OT) y el IoT, todo ello englobado en Ciberfísica. La gestión del acceso a la identidad física (PIAM) puede abarcar todas las identidades en toda la empresa y es la piedra angular de una experiencia segura y conforme a las normas para el personal, los visitantes y los contratistas. Una solución convergente que se integre con los sistemas de recursos humanos, TI, OT y sistemas de control de acceso físico (PACS) ofrece la posibilidad de asignar un acceso lógico y físico basado en funciones específicas, lo que constituye la base de un enfoque ciberfísico. Con una plataforma de tecnología de seguridad convergente, su Centro de Operaciones de Seguridad (SOC) puede ofrecer una respuesta unificada y proactiva a una amplia gama de incidentes, con conexión de datos en tiempo real a través de las aplicaciones de la empresa.

La seguridad unificada debe ir más allá de la TI e incluir controles de seguridad física y de OT. Los nuevos modelos convergentes de seguridad ciberfísica detectan brechas de seguridad que pasan desapercibidas a las herramientas convencionales de automatización de la seguridad centradas exclusivamente en TI. Puede gestionar el ciclo de vida completo de las identidades, desde el alta hasta la baja, de sus empleados internos y externos, visitantes y contratistas, y vincularlo directamente a la gobernanza del acceso para los espacios de trabajo de TI, físicos y OT. Los flujos de trabajo automatizados permiten a los responsables de seguridad y del departamento de TI aprobar o denegar rápidamente las solicitudes de acceso, al tiempo que aplican activamente las políticas de la empresa y satisfacen las normativas de cumplimiento y del sector.

Entre sus principales funciones figuran:

El software Alert Enterprise permite a las organizaciones integrar plenamente sus sistemas de TI con los de OT, no sólo para el aprovisionamiento, sino también para la supervisión y correlación de amenazas combinadas en un enfoque verdaderamente convergente. Los responsables de TI y OT pueden definir, adaptar y aplicar políticas, cerrando brechas y minimizando el riesgo de acceso incontrolado a áreas sensibles o de misión crítica.

Entre sus principales funciones figuran:

Leer el Libro electrónico sobre la convergencia TI-OT

Su departamento de cumplimiento quiere contentar a los auditores y reducir el tiempo y el esfuerzo necesarios para informar. Con PIAM, los controles integrados automatizan el proceso de cumplimiento, respetando todas las normativas del sector y las políticas corporativas. La verificación automática de la formación y la certificación de los antecedentes permiten aplicar las normas en tiempo real. Y cuando no se cumplen los requisitos, el acceso puede revocarse automáticamente. Las funciones de cumplimiento y aplicación de políticas activas le permiten cumplir los requisitos normativos de forma fácil y coherente. Además, ahora puede habilitar el acceso basado en funciones y en usuarios individuales a activos críticos en función de los atributos del perfil de identidad.

Entre sus principales funciones figuran:

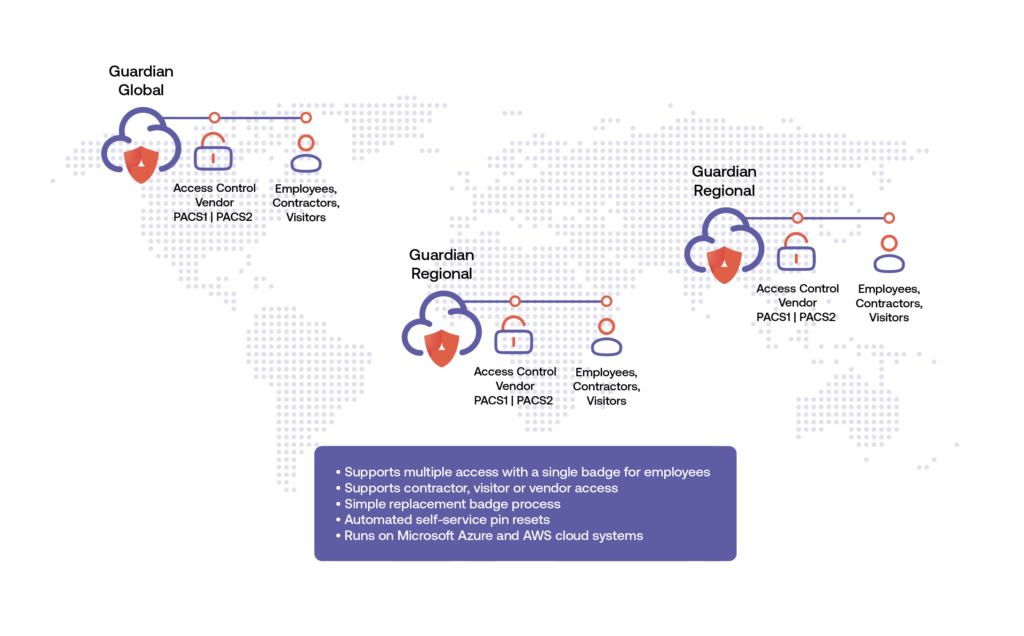

Las últimas soluciones de software están diseñadas para escalar a cientos de miles de usuarios para grandes empresas y aplicaciones de misión crítica. En un ejemplo, una agencia gubernamental utiliza el software PIAM de Alert Enterprise para globalizar su despliegue, cubrir 18 zonas horarias diferentes y unificar las políticas de seguridad en 200 países. Las plataformas tecnológicas potentes y flexibles agregan informes y estadísticas de todas las ubicaciones, con conmutación por error y copia de seguridad de alta disponibilidad para la empresa. La arquitectura SaaS segura, en las instalaciones o basada en la nube, permite la implantación y ampliación a escala mundial.

Entre sus principales funciones figuran:

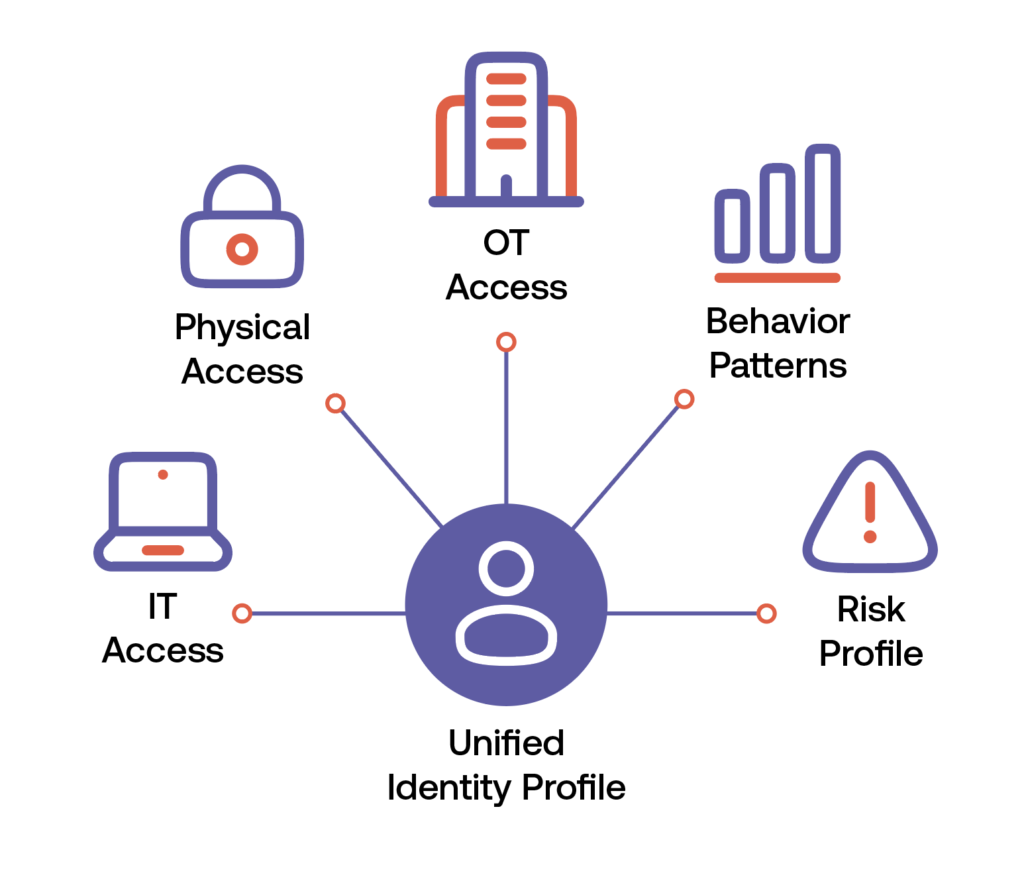

Las funciones específicas de análisis y gestión de riesgos van más allá de las funciones tradicionales de las soluciones de acreditación. Tecnología de Inteligencia de Identidad arma a sus cazadores de amenazas con datos sobre atributos de usuarios, patrones de acceso e incluso infracciones de directivas que puede utilizar para establecer puntuaciones de riesgo de identidad. La supervisión integrada del comportamiento de acceso detecta automáticamente las anomalías y envía alertas en caso de excepción. Con informes y cuadros de mando personalizables, las empresas están preparadas para mitigar y prevenir las amenazas internas ciberfísicas combinadas.

Entre sus principales funciones figuran:

Se podría decir que era sólo cuestión de tiempo: Hemos ido digitalizando nuestro mundo físico, difuminando las líneas entre los espacios físico y cibernético. Los incidentes cibernéticos pueden tener ahora un impacto directo en los activos y procesos físicos y viceversa. El software PIAM aplica las mejores prácticas de ciberprotección a los sistemas de seguridad física, OT, IT y automatización. Incluso los ciberataques a componentes de sistemas de control de acceso físico (PACS) heredados y migrados forman parte de la supervisión en tiempo real: se crean alertas a partir de cambios de configuración no autorizados o cuando las tarjetas o identidades creadas en la base de datos backend del PACS eluden o sortean el procedimiento operativo estándar o las políticas de la empresa. Explore Plataforma de respuesta unificada ante amenazas Enterprise Sentry.

Con la transformación digital, sale a la luz nueva inteligencia en los espacios de trabajo que aseguramos. Estudios recientes demuestran que gestionar 60% de espacio de trabajo empresarial de forma más eficaz puede añadir 20% a su cuenta de resultados cada año. PIAM de Alert Enterprise proporciona datos adicionales con Inteligencia en el espacio de trabajoLa solución Workspace Intelligence permite a las empresas capturar y medir automáticamente los datos de ocupación, utilización y optimización de edificios para identificar áreas de reducción de costes, mejoras de la eficiencia y posibles fuentes de ingresos. Workspace Intelligence permite a las organizaciones capturar y medir automáticamente los datos de ocupación, utilización y optimización de los edificios para identificar áreas de reducción de costes, mejoras de la eficiencia y posibles fuentes de ingresos. Una utilización más eficaz del espacio se traduce en un ahorro real de dinero para la empresa y en una cuenta de resultados más sólida.

Descubra cómo la seguridad puede convertirse en su facilitador del negocio.

Entre sus principales funciones figuran:

Dé el siguiente paso y solicite una demostración hoy.

Director de estrategia

David Cassady lleva más de 30 años vendiendo y dirigiendo equipos en Silicon Valley. Durante ese tiempo, ha dirigido una mezcla de empresas de software ya establecidas y startups. Cassady también ha participado en cinco OPIs, y al menos en otras tantas adquisiciones.

Como director de estrategia, David aprovecha su amplia experiencia ayudando a las empresas de software a impulsar el crecimiento a través de profundas e impactantes asociaciones con los proveedores de SaaS más exitosos del mundo, como ServiceNow, Microsoft y SAP..

Director de seguridad

Vicepresidente sénior, Industrias reguladas

Mark Weatherford aporta a Alert Enterprise años de experiencia en el ámbito de la ciberseguridad de alto nivel y, como director de seguridad (CSO), dirige la estrategia de gestión y protección de datos, asesorando las políticas y procedimientos de seguridad cibernética dentro de la empresa. Weatherford también trabaja en colaboración con empresas y profesionales ejecutivos de los sectores de la ciberseguridad y la seguridad física para acelerar aún más la adopción de la convergencia de la seguridad.

Mark ha ocupado numerosos cargos de alto nivel centrados en la ciberseguridad, entre los que se incluyen el de vicepresidente y director de seguridad de la Corporación Norteamericana de Fiabilidad Eléctrica (NERC), el de primer subsecretario adjunto de ciberseguridad del Departamento de Seguridad Nacional bajo la administración Obama, el de primer director de seguridad de California y el de primer CISO del estado de Colorado.

CTO

Como director de tecnología (CTO) de Alert Enterprise, Harsh Chauhan es responsable de la innovación tecnológica en ingeniería y de la entrega de soluciones de la empresa. Veterano y líder tecnológico con 20 años de experiencia, Chauhan se centra en el crecimiento de la plataforma en la nube a hiperescala 3D Governance Risk Compliance (GRC) de la empresa.

También sigue desarrollando soluciones integradas con socios tecnológicos líderes como SAP, SAP NS2 y ServiceNow. Antes de Alert Enterprise, el Sr. Chauhan ocupó varios puestos de CTO, así como de Product Owner y jefe de desarrollo en SAP GRC 10.0, ofreciendo soluciones específicas a clientes SAP de alto perfil.

DIRECTOR DE OPERACIONES

CFO y cofundadora

Como directora financiera (CFO) y cofundadora de Alert Enterprise, Kaval Kaur dirige todas las operaciones financieras y administrativas de back-office. Kaur es miembro de la organización profesional nacional American Institute of Certified Public Accountants (AICPA) y de la California State CPA Society.

Antes de incorporarse a Alert Enterprise, fue directora financiera y cofundadora de Virsa Systems, cargo que ocupó hasta su adquisición por SAP.

Kaur es una filántropa apasionada, que abraza la diversidad de la zona de la bahía de San Francisco ayudando y promoviendo actos culturales especiales. Recientemente, ha patrocinado 2000 escuelas públicas en la India rural para impulsar la alfabetización informática de los niños y es madre adoptiva de un niño de 10 años.

Fundador y CEO

Al frente de la transformación digital y la convergencia de la seguridad está Jasvir Gill, fundador y CEO de Alert Enterprise, Inc. Como consumado ingeniero de profesión, Gill está impulsando la transformación digital del sector de la seguridad física, pendiente desde hace tiempo.

Antes de lanzar Alert Enterprise, Gill fue fundador y CEO de Virsa Systems, donde hizo crecer la empresa hasta convertirla en líder mundial de software de seguridad de aplicaciones. Uno de los pioneros en establecer la gobernanza, el riesgo y el cumplimiento como un segmento del mercado del software, impulsó un crecimiento exponencial en Virsa, facilitando su adquisición por SAP en 2006.

En su tiempo libre, Jasvir ayuda a impulsar el empoderamiento social y económico de la comunidad. También es patrono de la Fundación Americana de la India.