Los pilares esenciales de la PIAM

15 de marzo de 2022

Gestión del acceso a la identidad física (PIAM)

Para la empresa de hoy en día, en su viaje hacia la transformación digital, hay que tener en cuenta cuatro pilares esenciales de la gestión de identidad y acceso físico (PIAM):

- Incorporación y desvinculación ciberfísicas convergentes

- Solicitud de acceso de autoservicio en toda la empresa

- Revisiones y recertificación automatizadas del acceso físico

- Inteligencia de identidad y puntuación de riesgos

Incorporación y desvinculación ciberfísicas convergentes

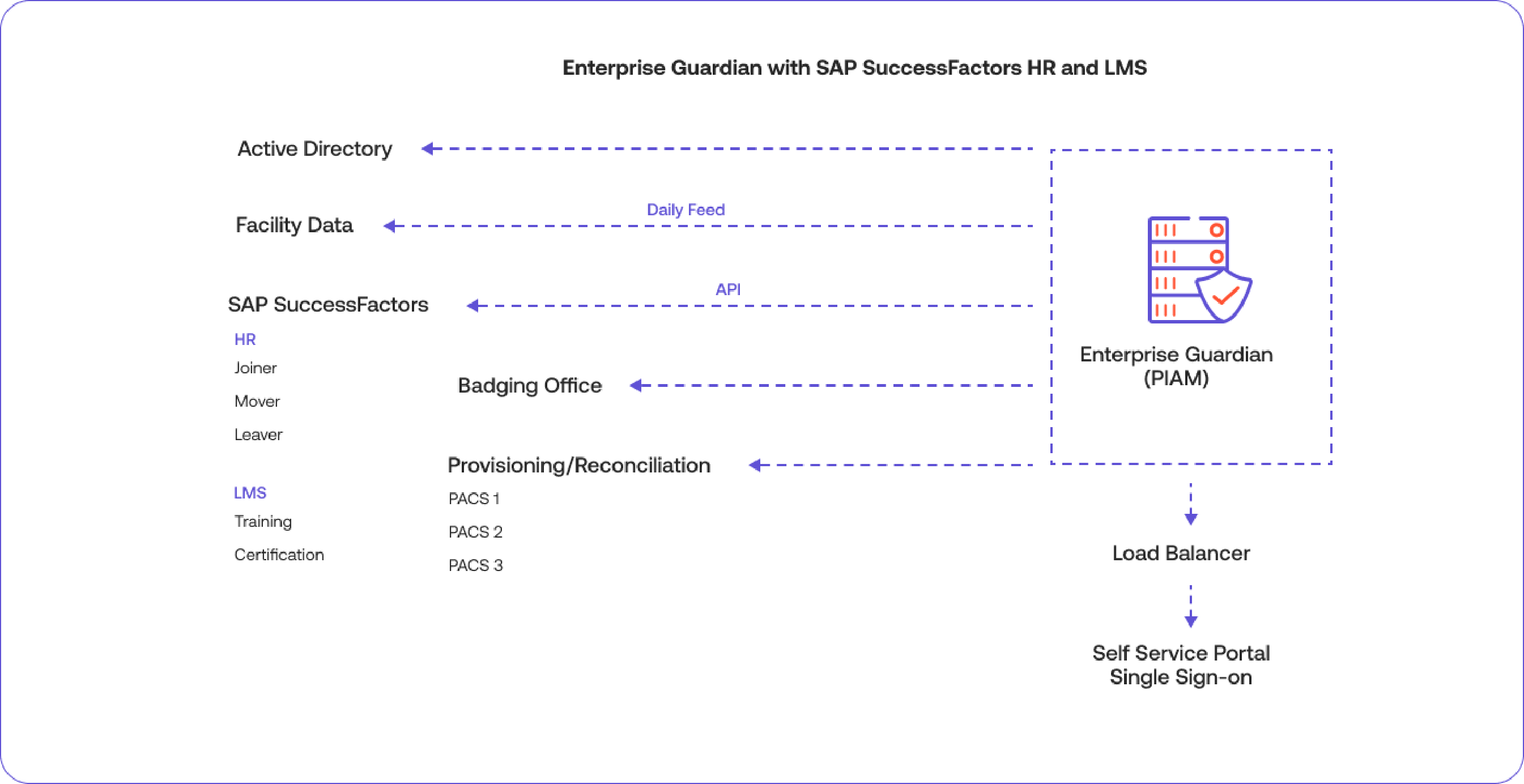

Los beneficios inmediatos surgen de vincular las fuentes de información sobre identidad más obviamente aisladas. Conectar el sistema de gestión de recursos humanos (RR. HH.) con los sistemas de control de acceso físico (PACS) aporta un valor de integración inmediato y permite a los gestores tomar decisiones oportunas y fundamentadas sobre las solicitudes de acceso a las instalaciones o a la empresa en función del puesto de trabajo, la función y la relevancia.

Otra oportunidad consiste en vincular los PACS con los directorios informáticos que rastrean quién tiene acceso a las aplicaciones y recursos corporativos, como la red, el correo electrónico, la mensajería, las bases de datos, etc. Algunos ejemplos son el LDAP (protocolo ligero de acceso a directorios) y AD (Directorio Activo).

La creación de esta conexión crítica proporciona visibilidad sobre el papel de un individuo en la organización, su función laboral, la cantidad de acceso a las instalaciones que necesita para realizar su trabajo, así como la cantidad de acceso al sistema o a la aplicación y la autorización necesaria para ser productivo, respetando las políticas de seguridad.

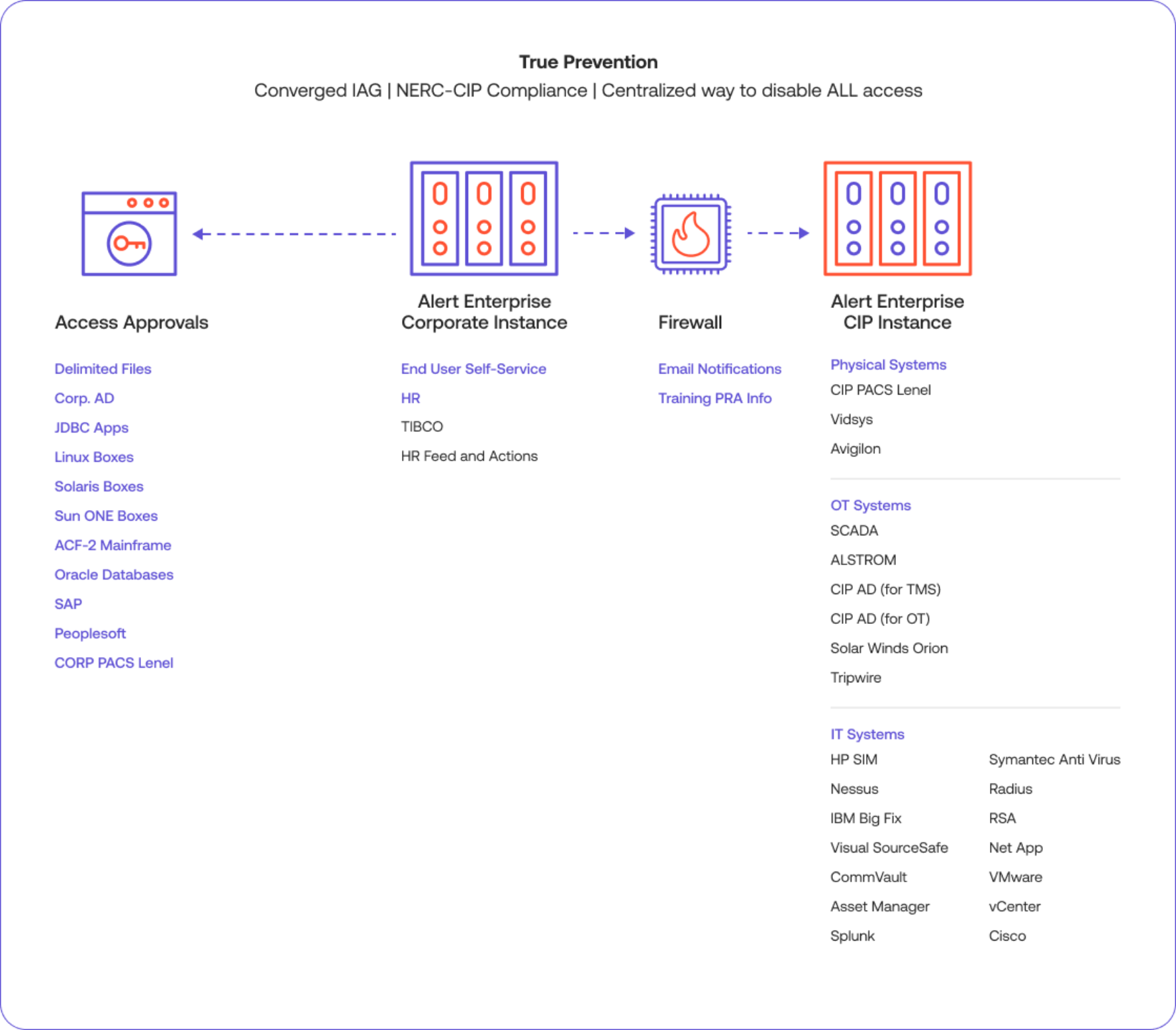

Auténtica prevención de amenazas en acción

El potencial de la convergencia de seguridad es más evidente cuando se automatiza y detecta fácilmente en más de un dominio, como la seguridad física y de TI. Considera este escenario del mundo real: un empleado de una empresa de servicios públicos entra en la empresa por el vestíbulo principal, toma el ascensor hasta su planta y "se identifica" para acceder por la puerta principal de ese nivel. Se dirige a su mesa e inicia sesión en la red de la empresa para acceder a su correo electrónico, etc. Al mismo tiempo, otra persona está utilizando las mismas credenciales de acceso de forma remota a través de una VPN (red privada virtual). Obviamente, no puede estar físicamente presente de manera local y remota. Una plataforma PIAM ciberfísica convergente detecta la intrusión externa identificando automáticamente la anomalía de acceso y permite a la seguridad desactivar inmediatamente el acceso, evitando una amenaza potencial.

- Acceso al autoservicio

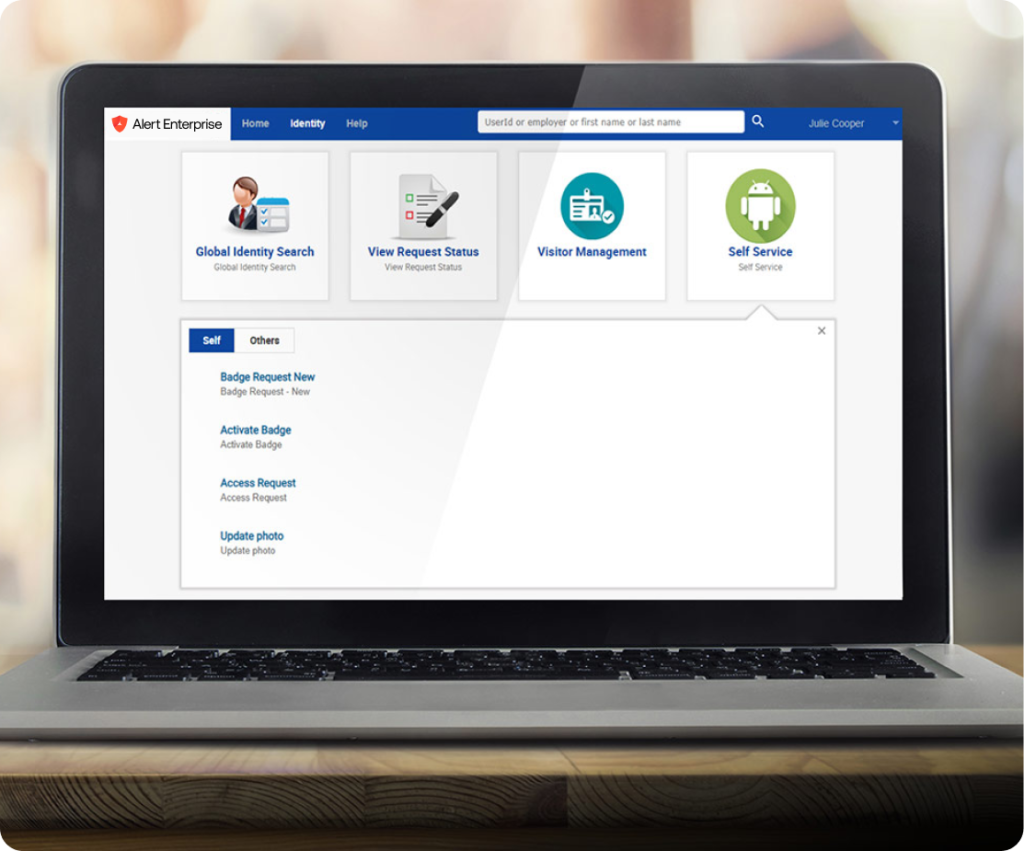

¿Tu organización envía actualmente solicitudes de acceso manual por separado a cada departamento y luego espera lo que parece una eternidad antes de que cada departamento responda? ¿Las solicitudes de información complementaria se quedan a veces en esos departamentos y nunca llegan al solicitante? No estás solo. Este enfoque anticuado es una pérdida de tiempo, improductivo y deja la seguridad en el limbo. Las capacidades de acceso de autoservicio capacitan a tus usuarios, gestores y propietarios de áreas y reducen la carga del personal de seguridad para que pueda centrarse en áreas críticas. El sistema automatiza la tediosa tarea de recopilar información relacionada con las solicitudes de acceso. El solicitante recibe el reconocimiento seguido de una confirmación. Las funciones de flujo de trabajo automatizado notifican rápidamente a los gestores para que puedan aprobar el acceso y mantener al personal al día y productivo. Es rápido y seguro.

Revisiones y recertificación automatizadas del acceso físico

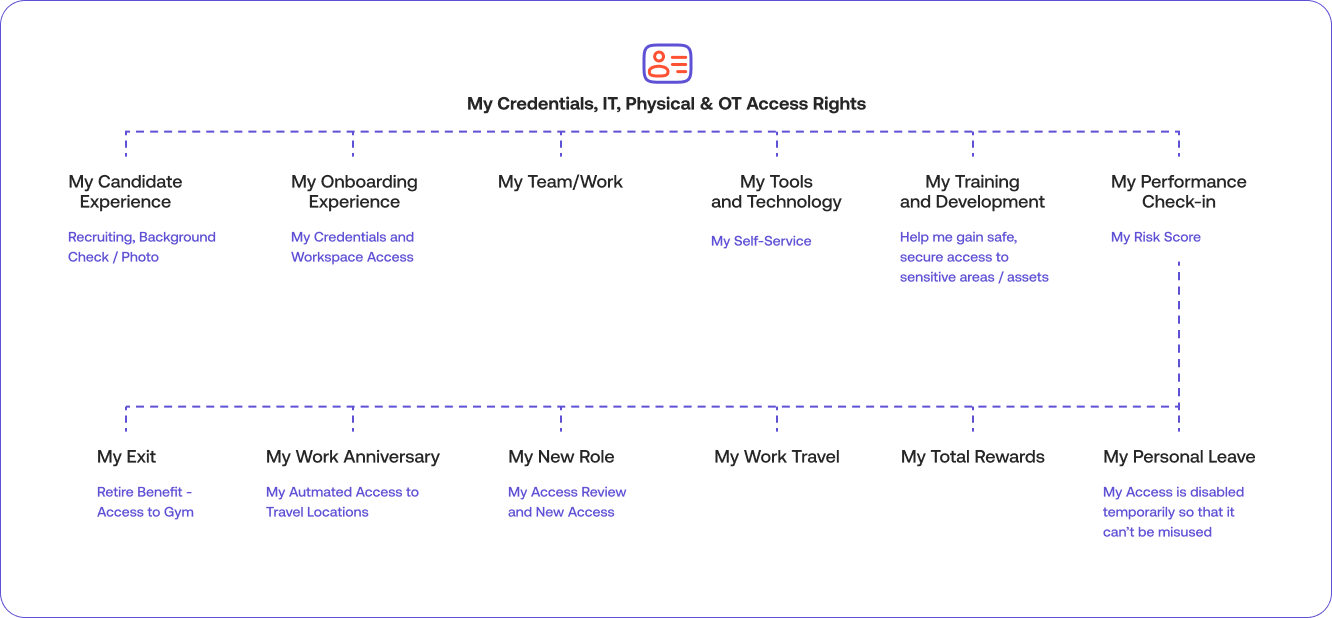

La revisión periódica del acceso y la recertificación han sido un pilar de la auditoría en el mundo de las TI. Sin embargo, a menudo se pasa por alto cuando se trata de decisiones relativas al acceso físico. El cambio es constante en lo que se refiere al viaje "de la contratación a la jubilación" de la mano de obra moderna. A medida que cada empleado y contratista alcanza nuevos hitos en su trayectoria (ascensos, cambio de ubicación, educación y formación), es importante automatizar la revisión periódica de sus funciones, acceso y políticas de seguridad antes de conceder acceso adicional. Esto evita la "expansión del acceso" y garantiza que el acceso concedido anteriormente sigue siendo válido, además de volver a certificarlo conforme a tus políticas de seguridad y estándares de cumplimiento más actualizados.

Inteligencia de identidad y puntuación de riesgos

Las categorías combinadas de empleados, contratistas, proveedores y visitantes a los que se ha concedido acceso a la organización en un momento dado constituyen la población con credenciales. Los responsables de seguridad necesitan saber cómo de grande es esta población, qué riesgos suponen para la empresa y cómo mitigarlos. La incorporación de la puntuación del riesgo y los patrones de comportamiento a un perfil de identidad permite un análisis proactivo del riesgo antes de conceder o retirar el acceso.

La tecnología de Inteligencia de identidad está impulsada por la inteligencia artificial y el aprendizaje automático en combinación con un motor basado en reglas de aplicación de políticas activas para revelar información crítica sobre los riesgos. Por ejemplo, John Q es un trabajador de la sala de control que ha seguido un patrón de turnos fijo de 9:00 a 17:00 de lunes a viernes. De repente, empieza a aparecer un sábado a medianoche y utiliza su tarjeta de identificación para acceder a una zona segura. La desviación del patrón de 9:00 a 17:00 los días laborables y la excepción a las normas (que las personas con la función de John no deberían acceder a una sala que almacena activos críticos) desencadena una serie automatizada de alertas a las partes interesadas de la dirección, incluido el personal de seguridad.

El punto de referencia automático de perfiles de identidad permite a la tecnología de Identity Intelligence clasificar rápidamente millones de eventos para detectar anomalías y tendencias para una respuesta eficaz a posibles comportamientos maliciosos e infracciones de las políticas.

PRÓXIMOS PASOS

El software Guardián de la Empresa incorpora los cuatro componentes esenciales de una PIAM eficaz, permitiéndote convertir la PIAM en un verdadero facilitador del negocio.

Dondequiera que te encuentres en tu viaje PIAM, no hay mejor momento para adentrarse en el futuro de la identidad. Ponte en contacto con nuestros expertos en convergencia de identidad y seguridad para analizar cuáles deberían ser tus próximos pasos.