El acceso rige el panorama de la seguridad.

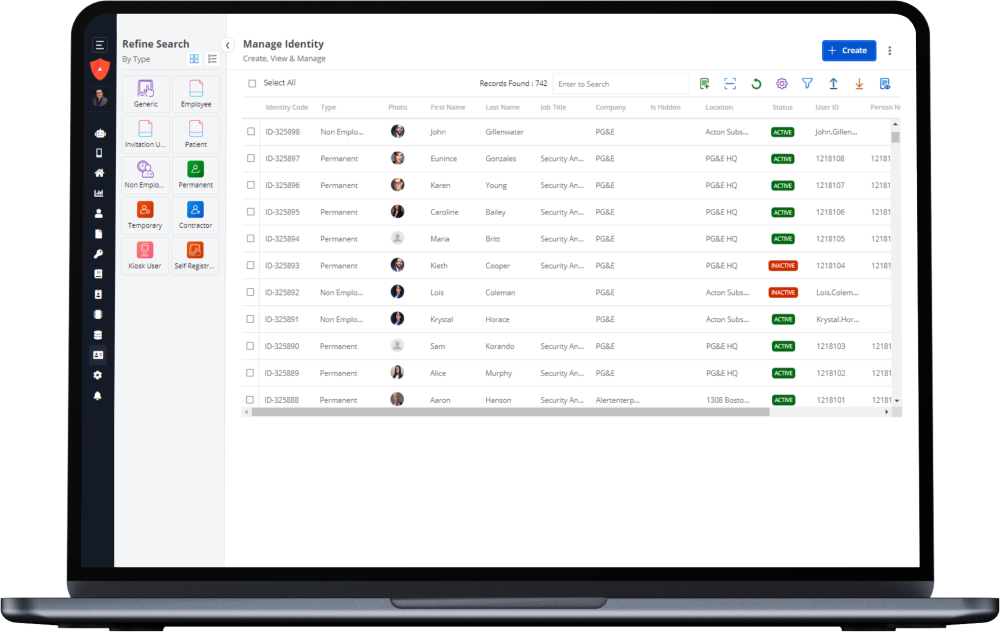

Todos los atacantes la quieren y todos los empleados la tienen. Es hora de acabar con los silos de RR.HH., TI, OT y seguridad física y mantener la identidad en el centro de su estrategia de gestión del acceso físico. Creará una experiencia de empleado más fluida y aumentará la productividad de todos en el trabajo.

Acceda a todas las prestaciones.

- Eliminar las discrepancias entre las identidades física y digital de los empleados

- Introducir o racionalizar la identificación dentro y fuera de los espacios de trabajo físicos

- Controle quién va a dónde y cuándo con la automatización de la seguridad

- Cree una experiencia de acceso al espacio de trabajo segura y sin fricciones desde la contratación hasta la jubilación

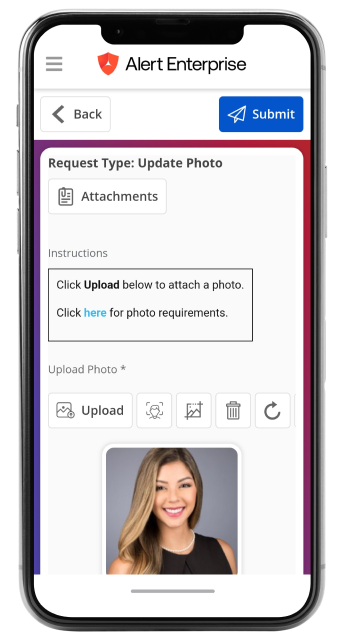

- Ofrezca a sus empleados opciones de autoservicio

- Reducir el número de solicitudes de ayuda para la seguridad física

- Automatice las tareas manuales, laboriosas y propensas a errores

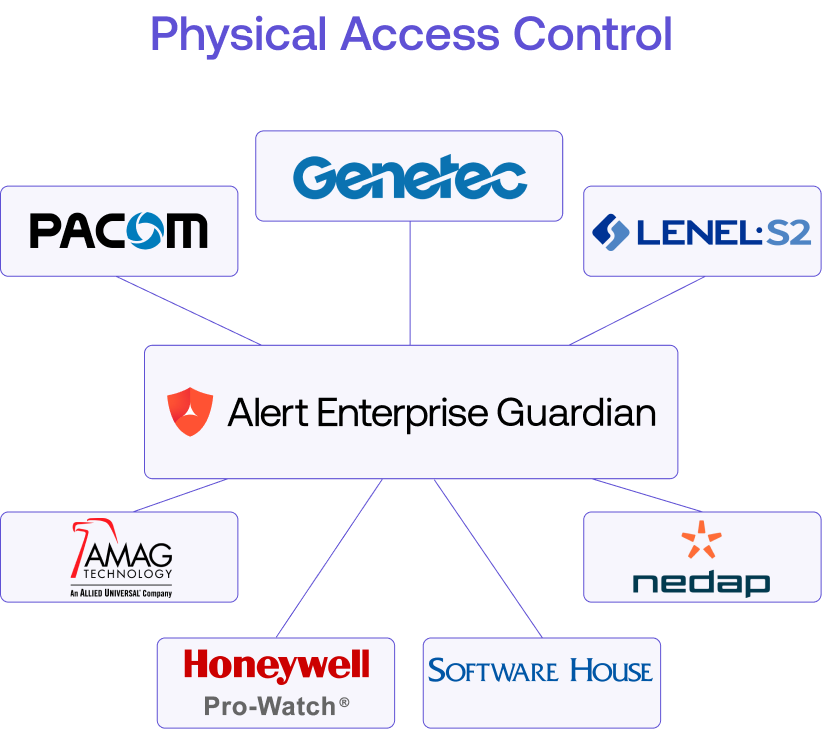

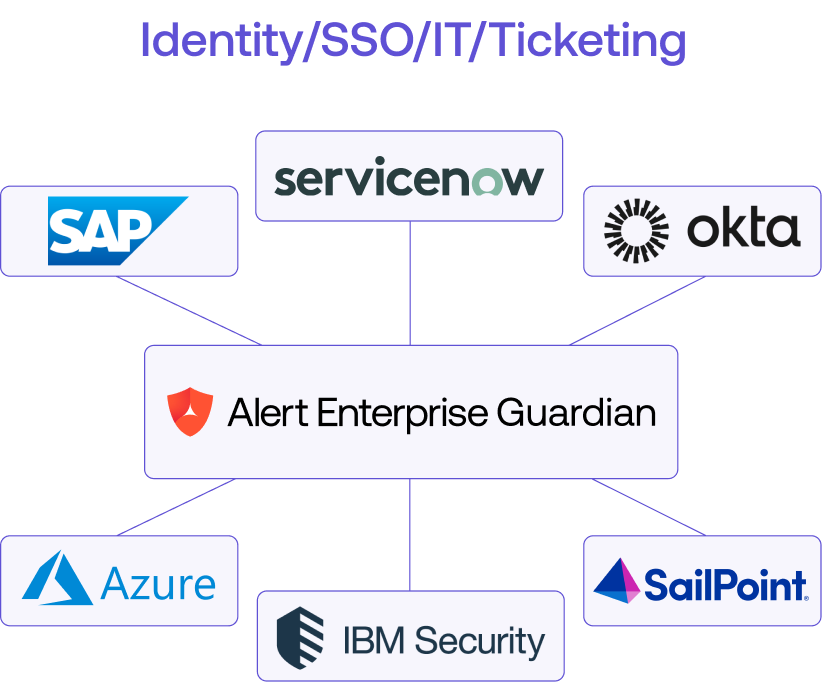

- Utilice sus sistemas actuales para implantar nuestras soluciones

- Redirigir a los empleados hacia un trabajo de mayor valor

Omita la integración personalizada.

¿Necesita ponerse en marcha rápidamente? Gracias a los conectores listos para usar con los principales sistemas PACS, de recursos humanos y de TI, como Active Directory, no tendrá que preocuparse de añadir código ni de revisar su infraestructura.

Unifique y agilice su experiencia de acceso.

Nuestra plataforma de convergencia es totalmente adaptable para ajustarse a las necesidades de su organización. Y con estas funciones intuitivas e integradas, conseguirá espacios más inteligentes y seguros en un abrir y cerrar de ojos.

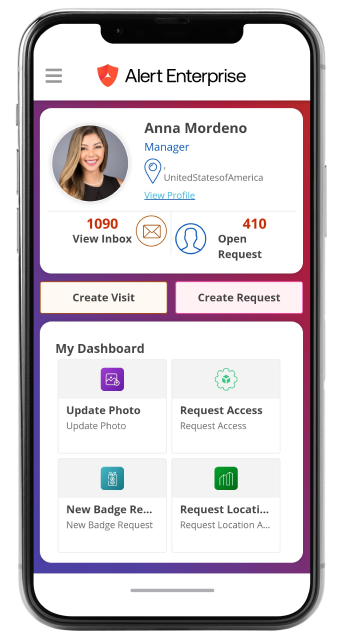

<span data-metadata=""><span data-buffer="">Enfoque centrado en el usuario

Con nuestra configuración de arrastrar y soltar y el funcionamiento con un solo clic, damos prioridad a la personalización y la comodidad en nuestra plataforma de bajo/ningún código.

<span data-metadata=""><span data-buffer="">Experiencia de usuario óptima

Nuestra plataforma está diseñada pensando en el usuario, integrándose en su entorno para ofrecer interacciones intuitivas y fluidas.

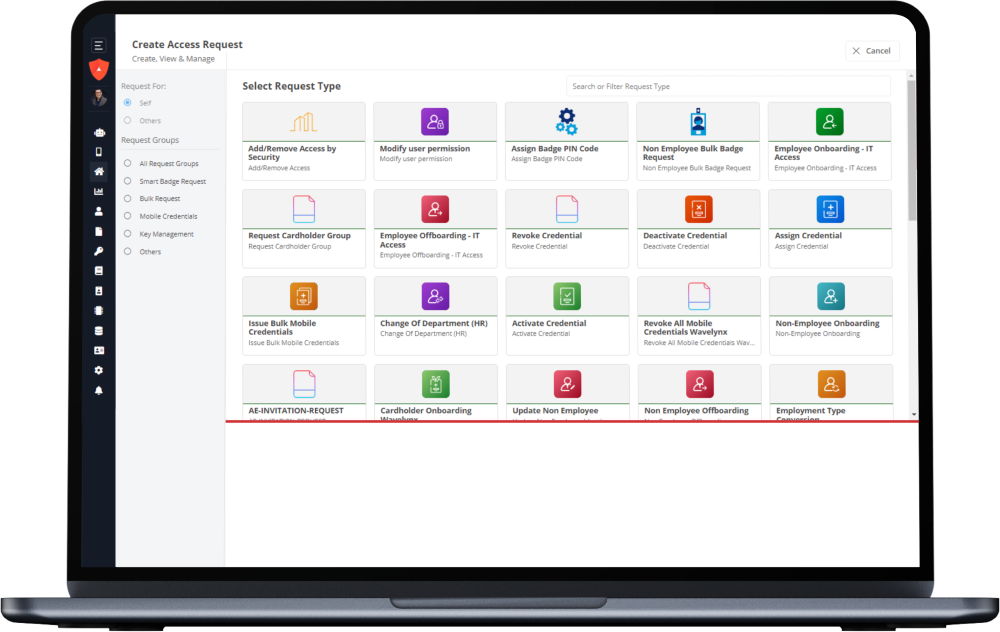

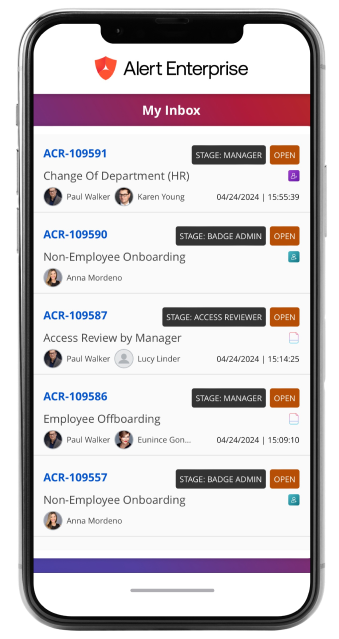

<span data-metadata=""><span data-buffer="">Gestión de accesos de autoservicio

Dote a su equipo de herramientas fáciles de usar y servicios automatizados que transforman los flujos de trabajo cotidianos.

<span data-metadata=""><span data-buffer="">Diseño de interfaz de usuario para dispositivos móviles

Dé prioridad a los dispositivos móviles y permita que sus empleados y visitantes accedan fácilmente (y de forma segura) a las zonas autorizadas, se registren y envíen los formularios necesarios, todo ello desde sus dispositivos personales.

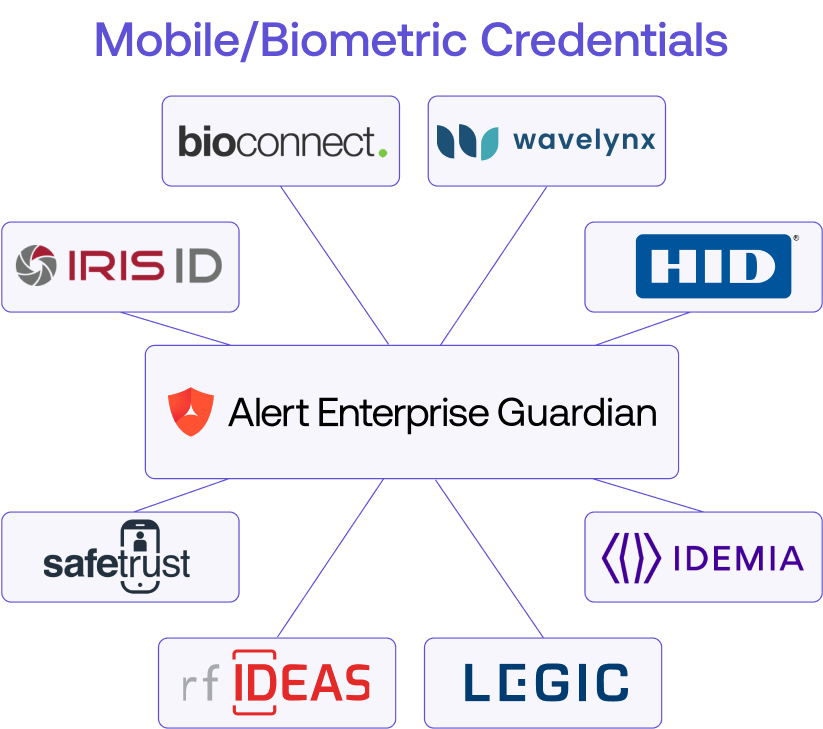

Cartera NFC Credenciales móviles

Sustituya esas tarjetas de acceso físicas de plástico por una alternativa más inteligente y cómoda dentro de Apple, Samsung y Google Wallet.

El regalo que no se acaba nunca. Descubra más ventajas para su...

- Antes de Alert Enterprise

- After Alert Enterprise

- El gestor envía manualmente una solicitud por correo electrónico para configurar la tarjeta de identificación y el acceso de los nuevos empleados, sin conocer el estado de la formación ni otros requisitos previos.

- Informa automáticamente a los gestores de las nuevas contrataciones y asigna acceso basado en funciones, alinea los requisitos previos y crea elementos de trabajo para la oficina de acreditaciones.

- Si se necesita acceso adicional para casos de uso específicos, el acceso debe solicitarse como excepción. Ah, y sin visibilidad del perfil de acceso de su equipo.

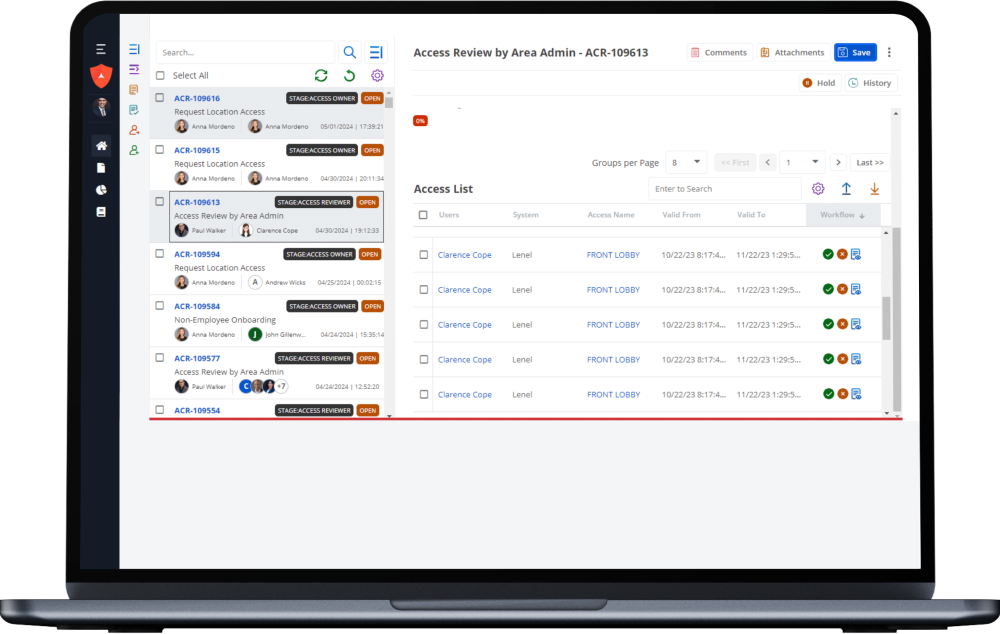

- El portal de autoservicio permite estandarizar el proceso para solicitar, aprobar y garantizar el cumplimiento de las políticas (SOD, traslados, formación, seguridad) y las asignaciones de acceso, con visibilidad de los datos de acceso del equipo.

- Presentación posterior: La falta de información sobre la finalización del proceso da lugar a errores y duplicación del trabajo.

- Información sobre la pista de auditoría y el flujo de trabajo; se integra con los sistemas de RR.HH., PAC, formación y controles de seguridad.

- Proceso complejo y manual de incorporación, gestión continua y baja de contratistas.

- Portal para la incorporación de contratistas y proveedores mediante el uso de credenciales, accesos y la aplicación de políticas, además de notificaciones de caducidad de credenciales, accesos y formación.

- En primer lugar, el propietario de las instalaciones solicita manualmente información al equipo de seguridad sobre quién tiene acceso y, a continuación, se pone en contacto con el director para averiguar por qué.

- Pods de autoservicio para propietarios de instalaciones/áreas: Visibilidad de quién tiene acceso y dónde, con información sobre el perfil de identidad y el historial de acciones.

- Las aprobaciones offline basadas en correo electrónico/ticket se mantienen en sistemas separados y aislados.

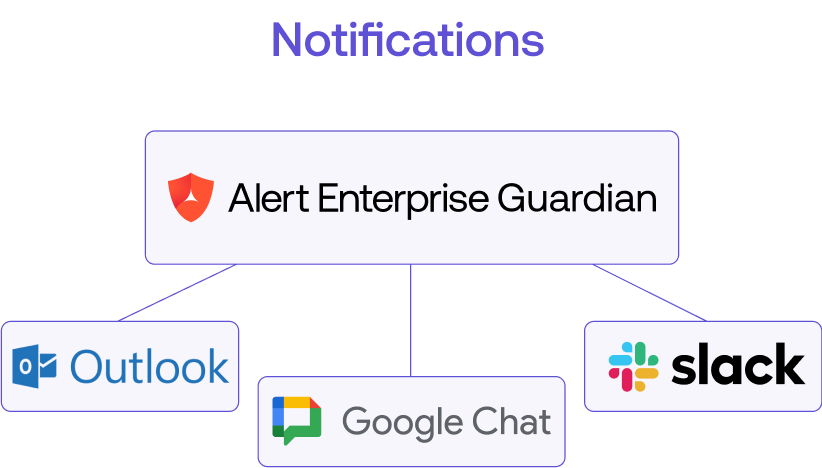

- Aprobaciones automatizadas basadas en flujos de trabajo con requisitos previos integrados en un único lugar.

- Hilos de seguimiento separados para los equipos de formación y los equipos de cumplimiento para garantizar la adhesión a la seguridad y el cumplimiento.

- Elimina la redundancia y agiliza la comunicación con una gestión centralizada de la identidad, la pista de auditoría y las comprobaciones de cumplimiento/políticas.

- Gran dependencia de los equipos de seguridad para la elaboración de informes, el registro, la gobernanza y las certificaciones de acceso, con una visibilidad limitada del perfil de identidad.

- No se depende de los equipos de seguridad; los sistemas están integrados/automatizados, con notificaciones oportunas, creación/seguimiento de tareas y escaladas.

- Confíe en el equipo de seguridad para correlacionar las pistas de movimiento con los incidentes y proporcionar datos sobre la población.

- Autoservicio: Informes detallados y casi en tiempo real sobre el uso de distintivos para la correlación y el seguimiento de incidentes.

- Proceso manual para mantener el cumplimiento y la aplicación de las políticas.

- Comprobaciones integradas en el sistema para hacer cumplir PROACTIVAMENTE los requisitos de cumplimiento y política.

- Requiere mucha mano de obra, con retrasos para identificar cualquier separación de funciones (SOD) y el acceso de alto riesgo, que suelen encontrarse en los puestos asignados.

- Reglas definidas y procesos de flujo de trabajo incorporados para automatizar cualquier separación de funciones (SOD)combinación de alto riesgo o tóxica contra el acceso nuevo/existente.

- Dependencia de otros equipos para consumir/alinear/correlacionar la conformidad e informar sobre incidentes de seguridad.

- Visión centralizada de todos los procesos relacionados con el acceso, con comprobaciones de cumplimiento y políticas, pistas de auditoría, aprobaciones y conformidad.

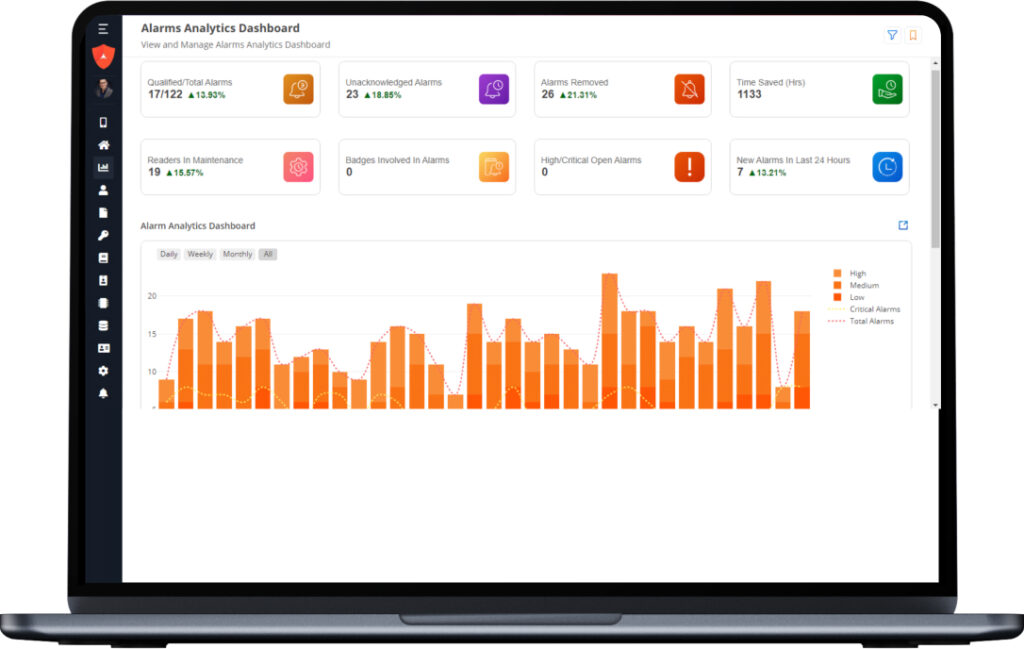

¿Qué está pasando en la gestión unificada de accesos?

Abramos puertas.

Entrar en el edificio nunca ha sido tan importante-o complicado. Vamos a simplificar con ciber–soluciones físicas que utilizan los sistemas que ya tiene.